NETGEAR is aware of a growing number of phone and online scams. To learn how to stay safe click here.

Forum Discussion

Pierospi

Jun 19, 2018Aspirant

condivisione di stampante, NAS e internet router su 3 VLAN separate

Ok, sempre sulle VLAN. In uno studio professionale di 18 avvocati occorre separare le visibilità delle risorse di rete tra tre gruppi di 6 avvocati.

Inoltre tutti e tre i gruppi devono mantenere la connessione internet (arriva sulla porta 24), l'accesso ad un NAS (porta 05) e alla stampante di rete (porta 10).

Faccio 3 nuove VLAN, 10 - 20 - 30. A ciascuna assegno membership le porte alle quali i singoli PC sono attestate, mettendo UNTAGGED tutte le sei porte di ciascun gruppo di avvocati.

La VLAN con ID = 1 non la tocco, lascio che abbia il default untagged su tutte le porte?

Se modifico la VLAN default (ID=1), e tolgo le porte degli avvocati dalla VLAN 1, avrò creato tre gruppi perfettamente separati.

DOMANDA: come faccio a mantenere la condivisione di stampante, NAS e internet router?

Grazieeee!

Gentile Pierospi,

Benvenuto nella Community.

Per far sì che tre differenti VLAN non comunichino tra loro ma abbiamo accesso a tutte le risorse delle rete (come il NAS e la stampante), deve configurare lo Switch in questo modo:

1) Abilitare InterVLAN routing. (Routing ---> IP ---> Routing Mode ---> Enable).

How do I configure VLAN Routing on a smart switch?

Questo documento contiene invece un esempio di questa implementazione: How to configure routing VLANs on a NETGEAR managed switch with shared internet access2) Nel caso in cui ci siano 3 VLAN, abbiamo bisogno di configurare altrettante Access Control List (ACL) per non permettere che le tre VLAN comunichino tra di loro. Nello specifico, possiamo configurare 3 standard ALC su tutte le porte dove sono presenti i computer che non devono comunicare tra loro.

Per create le 3 ACL si può andare su:

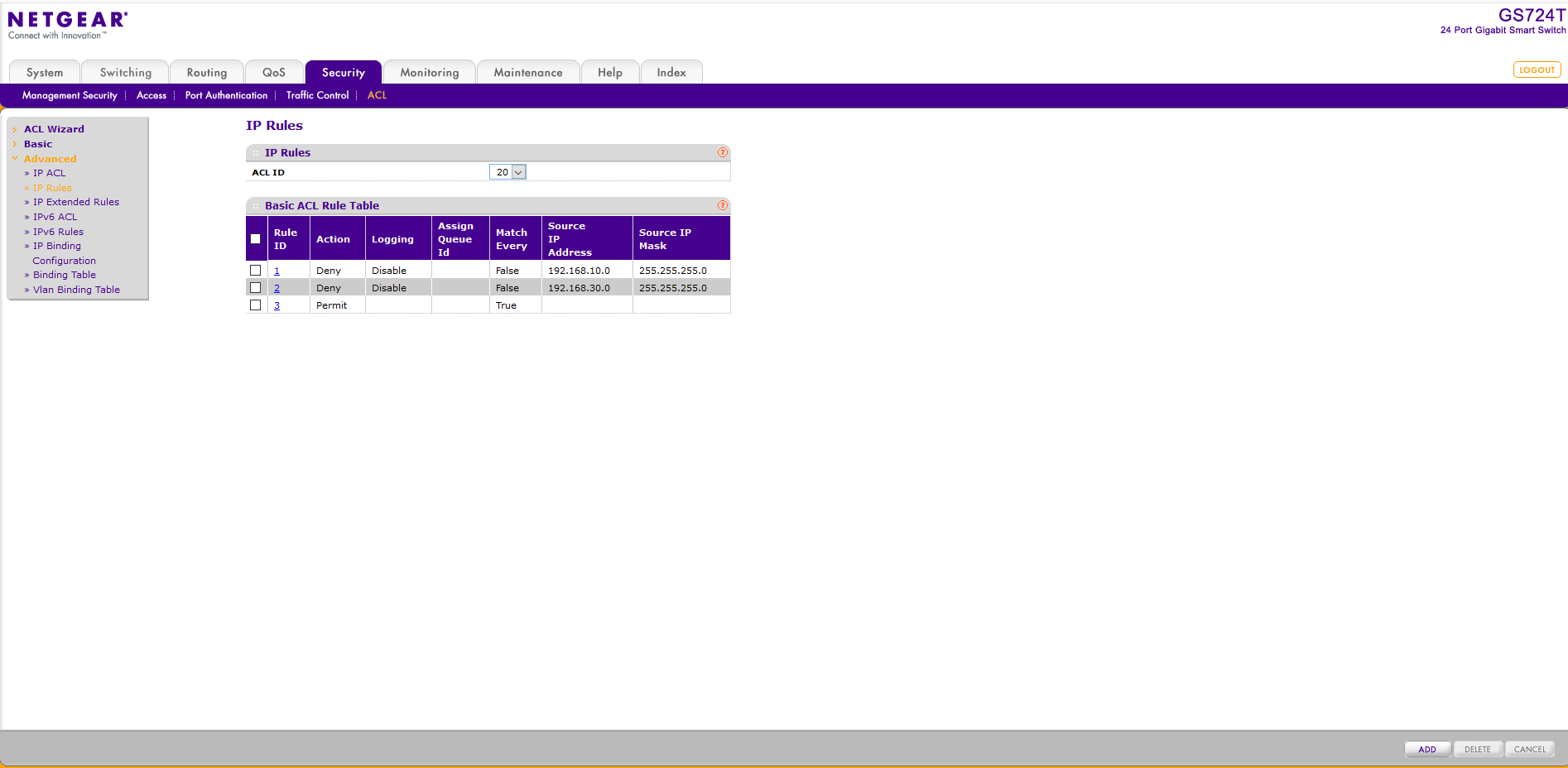

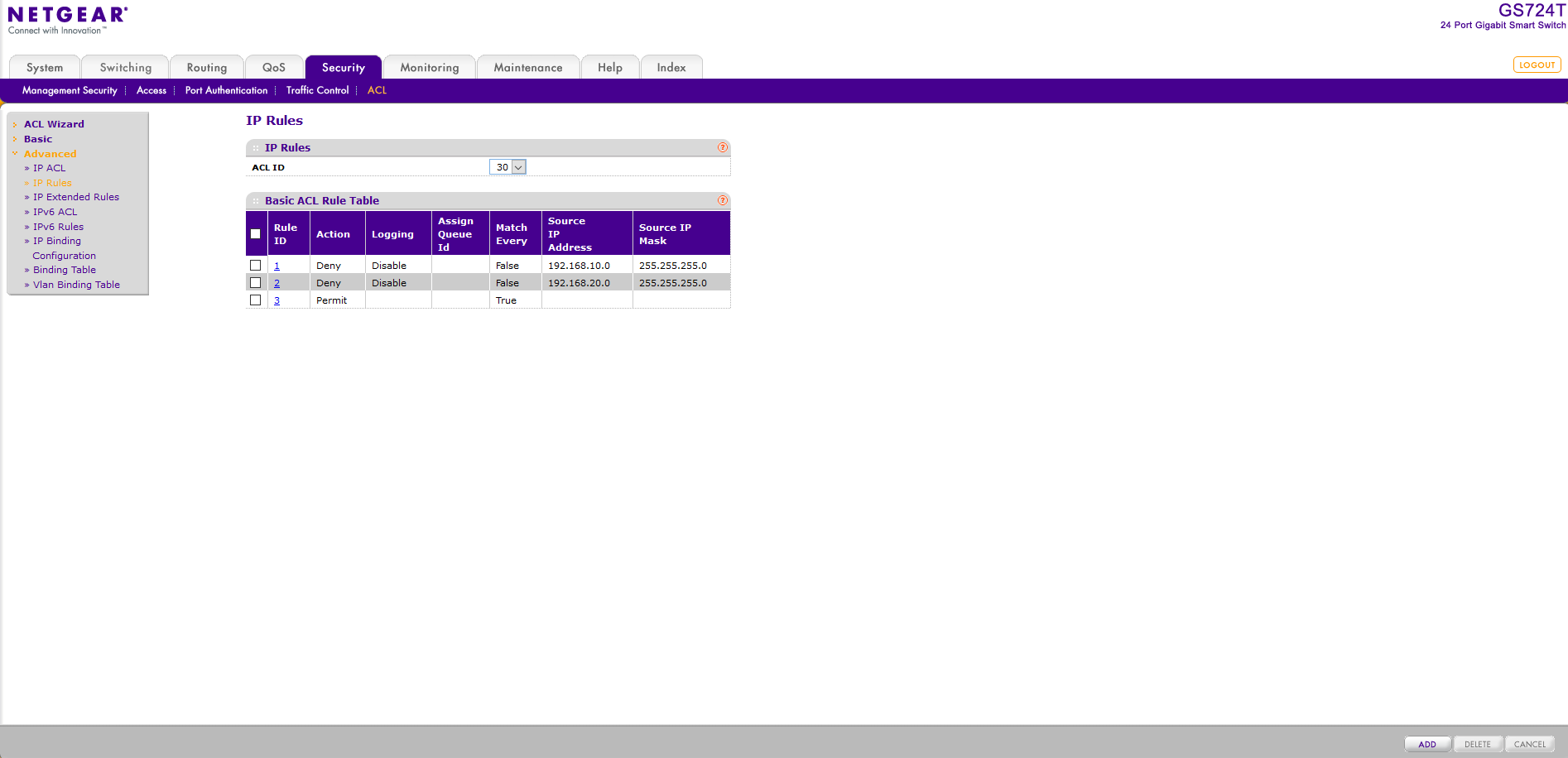

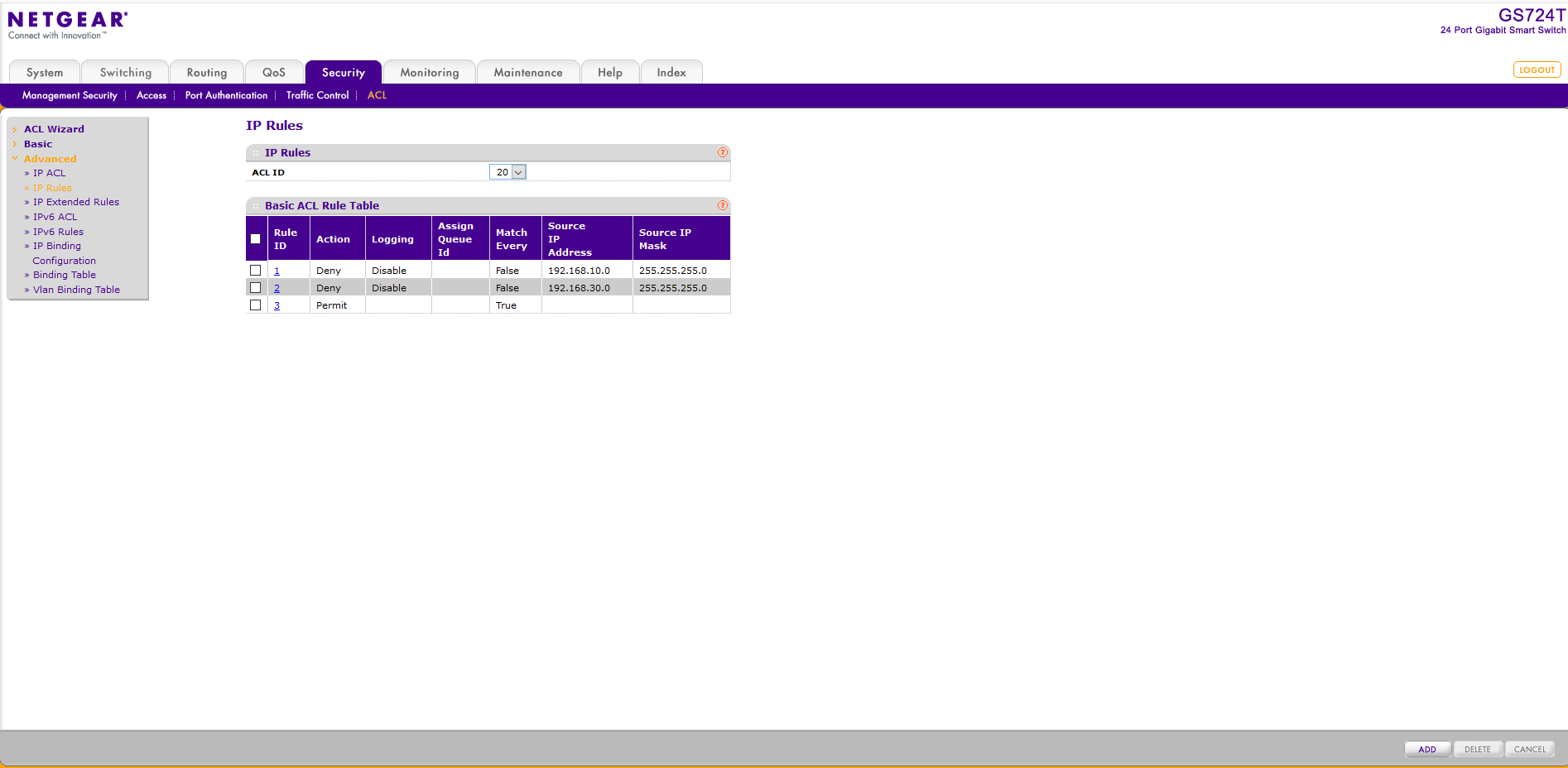

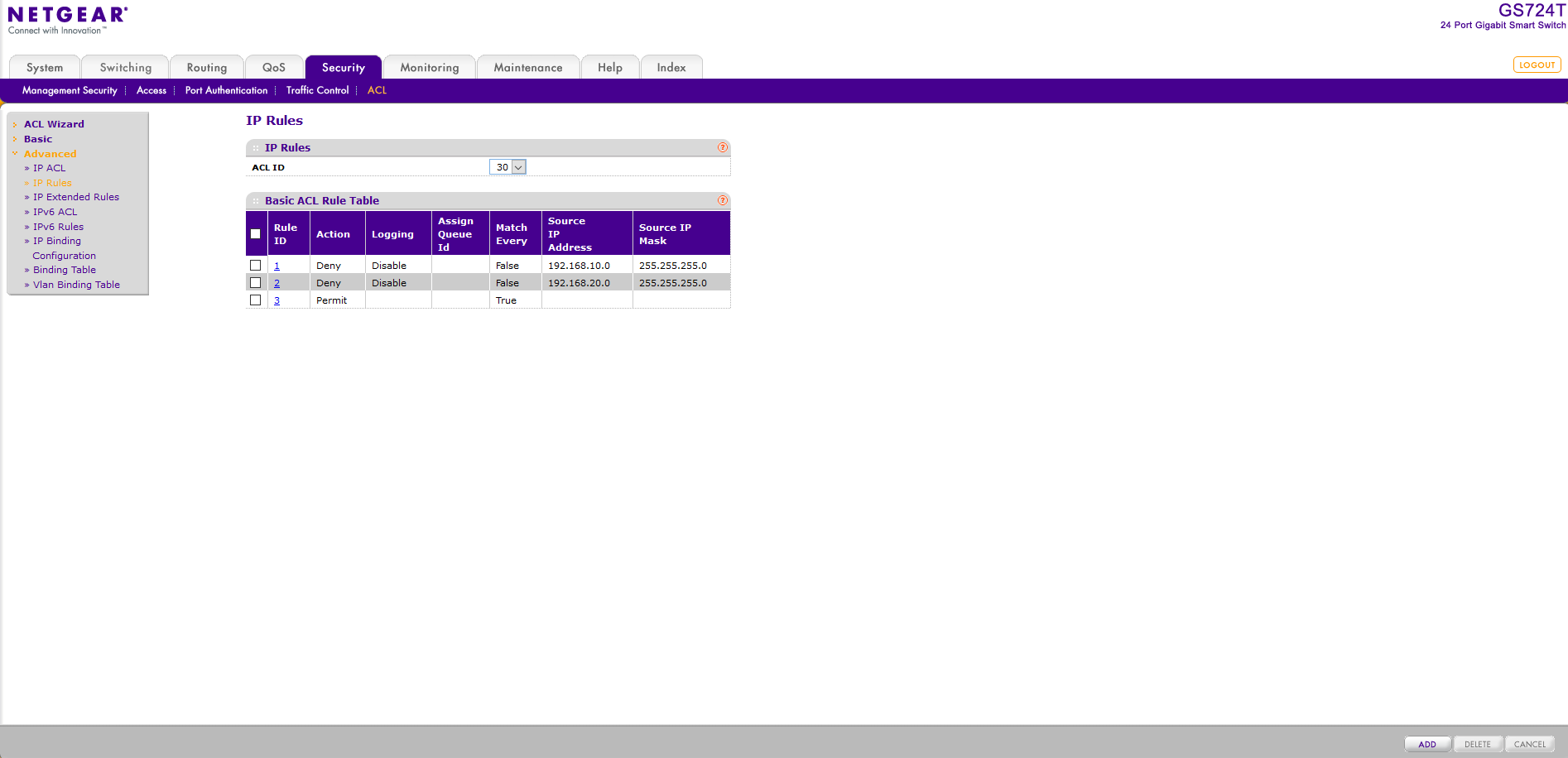

Ad esempio, se le subnet associate alle 3 VLAN sono: 192.168.10.0/24, 192.168.20.0/24 e 192.168.30.0/24, si possono configurare le 3 ACL come segue:

Per creare ogni regola, basta fare click su “Add”.

Per funzionare correttamente, le ACL devono essere configurate su una o più porte. Se per esempio le porte 10,11,12,13,14,15 appartengono alla VLAN 10, applicare l’ACL 10 a queste porte. Andare su: Security - ACL - IP Binding Configuration:

E fare Click su “Apply”.

Esugure la stessa operazione per le porte appartenti alla VLAN 20 e alla VLAN 30.Nota bene: questa configurazione tiene conto del fatto che tutte i dispositivi appartenenti a tutte le VLAN configurate siano sullo stesso Switch e che il NAS, la stampante e tutte le risorse condivise non sono sulle VLAN che non devono comunicare tra di loro (se queste VLAN sono 10, 20 e 30, si possono lasciare le risorse che devono essere condivise sulla VLAN 1).

Saluti

Elisabetta

Team NETGEAR

7 Replies

- ElisabettaLNETGEAR Employee Retired

Gentile Pierospi,

Benvenuto nella Community.

Per far sì che tre differenti VLAN non comunichino tra loro ma abbiamo accesso a tutte le risorse delle rete (come il NAS e la stampante), deve configurare lo Switch in questo modo:

1) Abilitare InterVLAN routing. (Routing ---> IP ---> Routing Mode ---> Enable).

How do I configure VLAN Routing on a smart switch?

Questo documento contiene invece un esempio di questa implementazione: How to configure routing VLANs on a NETGEAR managed switch with shared internet access2) Nel caso in cui ci siano 3 VLAN, abbiamo bisogno di configurare altrettante Access Control List (ACL) per non permettere che le tre VLAN comunichino tra di loro. Nello specifico, possiamo configurare 3 standard ALC su tutte le porte dove sono presenti i computer che non devono comunicare tra loro.

Per create le 3 ACL si può andare su:

Ad esempio, se le subnet associate alle 3 VLAN sono: 192.168.10.0/24, 192.168.20.0/24 e 192.168.30.0/24, si possono configurare le 3 ACL come segue:

Per creare ogni regola, basta fare click su “Add”.

Per funzionare correttamente, le ACL devono essere configurate su una o più porte. Se per esempio le porte 10,11,12,13,14,15 appartengono alla VLAN 10, applicare l’ACL 10 a queste porte. Andare su: Security - ACL - IP Binding Configuration:

E fare Click su “Apply”.

Esugure la stessa operazione per le porte appartenti alla VLAN 20 e alla VLAN 30.Nota bene: questa configurazione tiene conto del fatto che tutte i dispositivi appartenenti a tutte le VLAN configurate siano sullo stesso Switch e che il NAS, la stampante e tutte le risorse condivise non sono sulle VLAN che non devono comunicare tra di loro (se queste VLAN sono 10, 20 e 30, si possono lasciare le risorse che devono essere condivise sulla VLAN 1).

Saluti

Elisabetta

Team NETGEAR

- PierospiAspirant

Grazie elisabetta

mi sembra tutto chiaro e sì: la configurazione tiene conto esattamente della situazione che ho qui.Solo alcuni dettagli ancora, e riassumo:- conviene che io attribuisca una diversa subnet ai pc che devo includere in ciascuna delle 3 VLAN, come per esempio: 192.168.10.0/24, 192.168.20.

0/24 e 192.168.30.0/24 che devo determinare con IP statici senza usare il DHCP server che attualmente sta nel modem-router; - creo 3 VLAN, una per ciascun gruppo di utenti host PC;

- pur lasciando viva la VLAN ID1, quella di default, in essa tolgo le U e lascio bianche tutte le porte che vanno a finire nelle 3 VLAN;

- in ciascuna delle 3 VLAN degli utenti, tutte le porte avranno la U=untagged;

- ma nella VLAN ID=1 lascio U=untagged per le porte alle quali collego la stampante di rete, il nas, il modem-router, da condividere a tutte e tre le VLAN;

- a questo punto con InterVLAN routing riesco a far ruotare su internet tutti i PC di tutte e 3 le VLAN, anche se appartengono ai 3 segmenti di rete diversi (attribuiti senza DHCP, statici);

- implemento le Access control list per essere sicuro che gli host delle 3 VLAN da isolare non si vedano assolutamente

Spero di aver capito bene ...

e grazie ancora!- ElisabettaLNETGEAR Employee Retired

Gentilissimo,

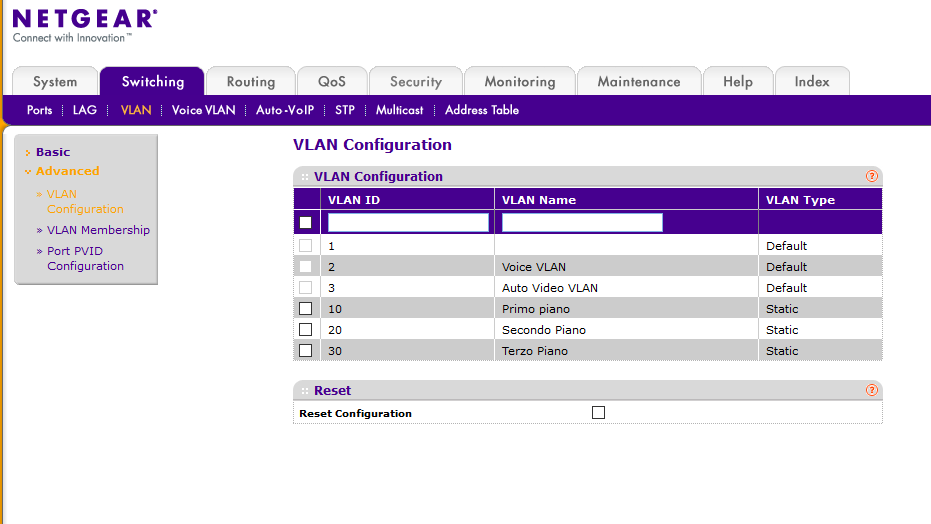

Prima di tutto tenga conto che le VLAN devono essere create e volendo può anche assegnarle un nome:

Due precisazioni sui punti 3 e 4 da lei indicati:

3) Non è necessario togliere le U dalle porte nella VLAN 1 che appartengono alle altre VLAN. Tuttavia, per motivi di sicurezza, può togliere le U da tutte le porte che non utilizzeranno la VLAN 1. In questo modo, se una porta viene collegata ad una porta che appartiene o non appertiene a una della 4 VLAN non sarà in grado di instradare il traffico nella VLAN 1 o comunque connersi a Internet.

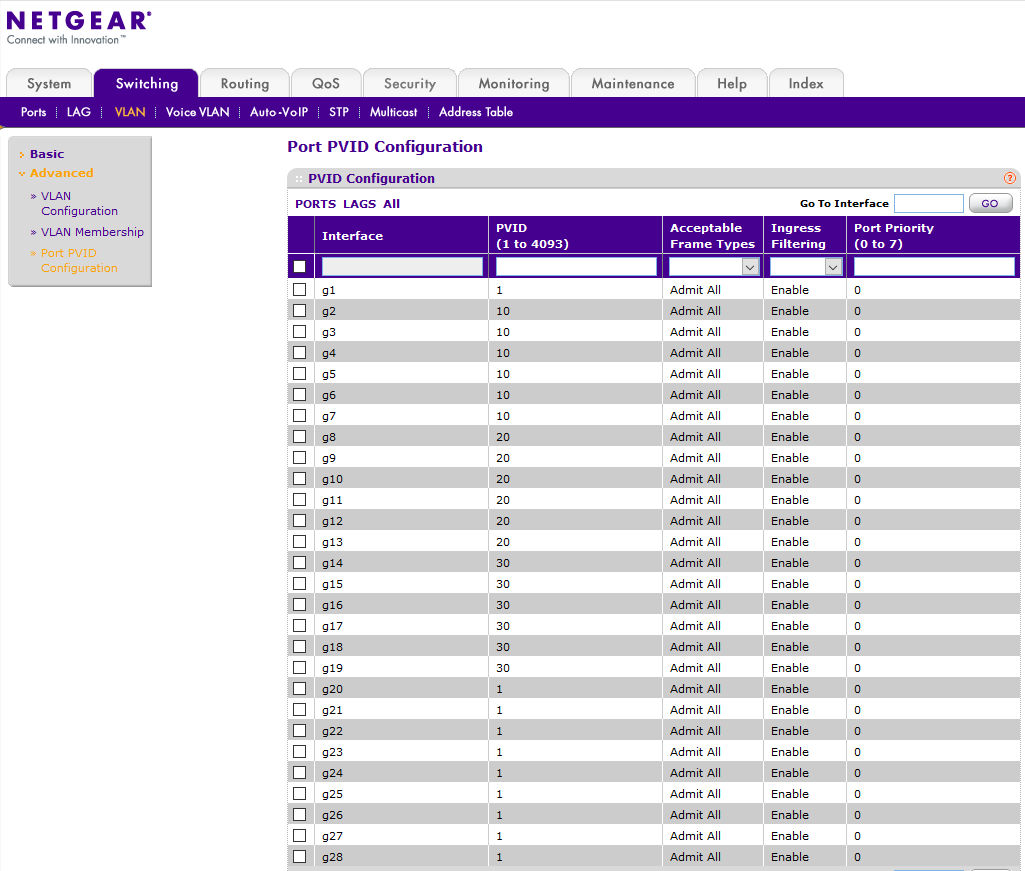

4) Nella porte appartenenti alle 3 VLAN andremo a configurare, nella sezione " Port PVID Configuration", il corrispondente PVID per ogni VLAN. PVID 10 per VLAN 10, PVID 20 per VLAN 20 e PVID 30 per VLAN 30. Ad esempio:

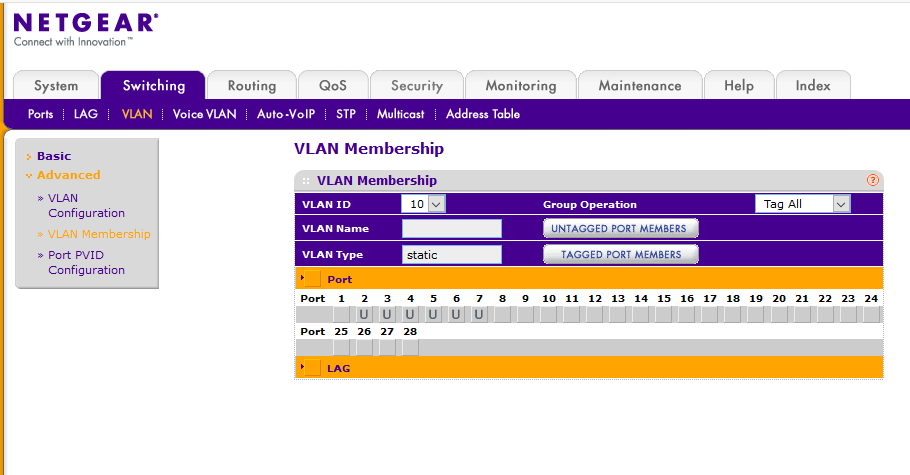

Dopo di che andremo a configurare, nella sezione "VLAN Membership", le "U" per ogni porta appartenerte ad una specifica VLAN (ad esempio se le porte da 2 a 7 appartengono alla VLAN 10, adremo a configurare le "U" per la VLAN 10):

Saluti

Elisabetta

Team NETGEAR

- conviene che io attribuisca una diversa subnet ai pc che devo includere in ciascuna delle 3 VLAN, come per esempio: 192.168.10.0/24, 192.168.20.

Related Content

NETGEAR Academy

Migliora le tue competenze con la Netgear Academy - Formati, certificati e rimani aggiornato con la tecnologia Netgear più recente!

Unisciti a noi!

ProSupport for Business

Piani di supporto completi per l'ottimizzazione della tua rete e la tranquillità della tua azienda.